سیستمهای عامل مدرن (مانند ویندوز 7 و جدیدتر) از استاندارد IKEv2 پشتیبانی میکنند. کلید تبادل اینترنتی (IKE یا IKEv2)، پروتکلی است که برای راهاندازی یک انجمن امنیتی در مجموعه پروتکل IPsec استفاده میشود. در مقایسه با IKE نسخه1، IKEv2 شامل پیشرفتهایی مانند پشتیبانی از استاندارد Mobility از طریق MOBIKE و قابلیت اطمینان بیشتر است. راهاندازی Mikrotik IKEv2 به شما اجازه میدهد ترافیک اینترنتی ناشناس و ایمن دستگاههای متصل به روتر خود را مدیریت کنید و همچنین محتویات محدودیت جغرافیایی را آنبلاک کنید. در این مطلب به بررسی نحوه راه اندازی ikev2 در مکروتیک خواهیم پرداخت.

مزایای راه اندازی ikev2 در میکروتیک

مهمترین مزیت عملکردی IKEv2 نسبت به VPNهای L2TP/IPsec این است که L2TP فقط به یک IP منبع برای هر مشتری ارائه میدهد، در حالی که IKEv2 محدودیتی ندارد. اگر مثلا سه لپتاپ ویندوزی که همگی به یک نقطه اتصال اینترنتی (WiFi هتل یا هات اسپات) متصل هشتند، در تلاش برای اتصال به VPN شرکت باشند، فقط آخرین دستگاه متصل شده موفق میشود. یعنی فقط یک لپتاپ. با این حال، میتوان با استفاده از یک نقطه اتصال تلفن همراه برای هر لپ تاپ، این مشکل را حل کرد، اما در این صورت، IP منبع تغییر میکند. همچنین، این گزینه همیشه در دسترس نیست.

ویپیان IKEv2 این مشکل ویپیانهای L2TP را ندارد، بنابراین میتوانید هر تعداد مشتری که میخواهید را به نقطه اتصال، متصل کنید. با این اوصاف، پیکربندی IKEv2 برای اولین بار به مراتب سختتر از L2TP/IPsec است و پیکربندی برای کاربران OSX برای اولین بار، دشوارتر است.

توجه داشته باشید که کانال انتشار نسخه 6.41 میکروتیک، مشکلی دارد که منجر به اعلان خطای عدم اعتبار گواهی صادر کننده محلی میشود. گاهی اوقات IKEv2 به خوبی و دقیقا با یک کد متصل میشود. با این حال هنگام استفاده از نسخه 6.41، در بسیاری از موارد با خطای “local issuer certificate depth 0” در بخش Mikrotik Log in the IPsec مواجه خواهید شد. برای رفع این مشکل از کانال BugFix/Stable (در حال حاضر 6.393) استفاده کنید.

برای کسب اطلاعات بیشتر در مورد روتربردهای میکروتیک، میتوانید به وبسایت فرادرس مراجعه کنید و با استفاده از بستههای آموزشی ارائه شده در این وبسایت و تحت نظر اساتید مجرب و برجسته، در زمینه مورد نظر خود تخصص کسب کنید.

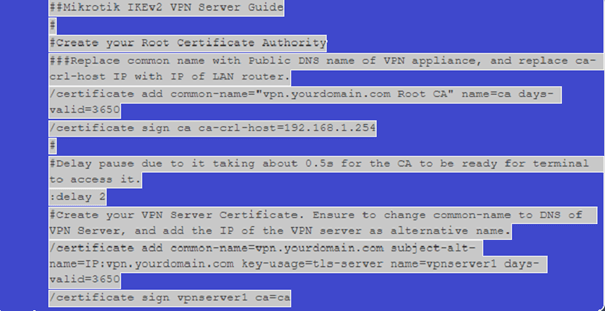

مدیریت صدور مجوز

روتر میکروتیک در حال تبدیل شدن به یک منبع صدور مجوز است که میتواند گواهی سرور TLS و سپس مجوزهای مربوط به دستگاههای متصل را نیز امضا کند. این یعنی رایانههای متصل توسط دستگاه تایید میشوند نه نام کاربری و رمز عبور. در صورتی که ترجیح میدهید نام کاربری و رمز عبور در سربرگ مجوزهای ماشینی وجود داشته باشد، باید احراز هویت Radius را پیکربندی کنید. برای صادر کردن مجوز، میتوانید با توجه به کد زیر که به عنوان نمونه ذکر شده است، به این روش عمل کنید:

انقضای پیش فرض کلیدها، 365 روز (1 سال) است، بنابراین آن را روی 3650 (10 سال) تنظیم کنید تا از نظر اعتبار به مشکل بر نخورید. آدرس DNS شرکت ارائه دهنده VPN را به عنوان نام رایج تنظیم کنید. به عنوان مثال: vpn.yourdomain.com. در این مثال CA-Crl-Host به عنوان آدرس آیپی LAN دستگاه تنظیم شده است. به این ترتیب ما یک مرکز مدیریت صدور جواز ایجاد میکنیم که اجازه صدور مجوزها و گواهینامهها را ارائه میدهد.

پیکربندی تنظیمات ikev2 در میکروتیک

هدف از آموزش راه اندازی ikev2 در میکروتیک این است که سرویس گیرندگان، بحای اینکه آیپی آدرس خود را از سرور DHCP در LAN اصلی به دست آورند، VPN خود را به زیر شبکه متصل کنند. همچنین، این کار به شما اجازه میدهد در صورت نیاز، زیر شبکه سرویس گیرندگان VPN را با قوانین سفارشی مدیریت کنید، که برای کنترل دسترسی یا شکل دادن به ترافیک، بسیار مفید است.

نحوه راه اندازی ikev2 در مکروتیک

چنانچه پیش از این نیز ذکر شد، ikev2 پروتکلی است که برای راهاندازی یک انجمن امنیتی در مجموعه پروتکل IPsec مورد استفاده قرار میگیرد. راه اندازی ikev2 در میکروتیک را به طور کلی میتوان در سه مرحله خلاصه کرد:

- راهاندازی تنظیمات دستی VPN

- پیکربندی اتصال ikev2 در میکروتیک

- آموزش نحوه ارسال ترافیک مورد نیاز از طریق تونل VPN

با مراجعه به وبسایت فرادرس و شرکت کردن در کلاسهای آنلاین آموزش آشنایی با میکروتیک یا با استفاده از بستههای آموزشی ارائه شده در فرادرس، میتوانید به سادگی و در اوقات فراغت خود با میکروتیک و مزیتهای کاربردی آن آشنا شوید و تحت نظر اساتید برجسته عرصه فناوری اطلاعات، در این زمینه تخصص کسب کنید.

راهاندازی تنظیمات دستی VPN

قبل از راهاندازی VPN در روتر میکروتیک، باید تنظیمات IKEv2 را در دفتر کار KeepSolid ایجاد کنید. برای این کار کافی است چند مرحله ساده را پشت سر بگذارید. ابتدا به سیستم User Office خود وارد شوید. سپس گزینه Manage را برای استفاده از خدمات KeepSolid VPN Unlimited فشار دهید و این مراحل را به ترتیب دنبال کنید:

- دستگاه را انتخاب کنید: یکی از دستگاههای فهرست ارائه شده را انتخاب کنید یا دستگاه جدیدی را به آن اضافه کنید. اگر تعداد اسلات خالی ندارید، یکی از دستگاههای قبلی را پاک کنید

- سرور لوکیشن مورد نظر خود را انتخاب کنید: KeepSolid VPN Unlimited انواع زیادی از سرورها را ارائه میدهد. سرور لوکیشن مورد نظر خود را از بین این سرورها انتخاب کنید

- پروتکل VPN مورد نظر خود را انتخاب کنید: برای استفاده از پروتکل ikev2، باید پلتفرم دستگاه خود را نیز مشخص کنید

- پیکربندی کنید: گزینه Generate را فشار دهید تا به تمام دادههای مورد نیاز برای راهاندازی اتصال VPN دست پیدا کنید. این دادهها شامل: دادههای ورود، رمز عبو ، آدرس سرور و غیره است که هم به صورت متن و هم کد QR در دسترس خواهند بود. همچنین برای استفاده از IKEv2 در ویندوز و OpenVPN® در هر پلتفرمی، پیشنهاد میشود فایل پیکربندی را دانلود کنید

آموزش پیکربندی اتصال ikev2 در میکروتیک

پیکربندی اتصال ikev2 در میکروتیک کمی پیچیده است و نیاز به صرف دقت و توجه دارد. با این حال اگر مراحل راهاندازی و پیکربندی را به درستی یاد گرفته و آنها را درست و به ترتیب اجرا کنید، با مشکل چندانی مواجه نخواهید شد. برای پیکربندی اتصال ikev2 در میکروتیک، به این ترتیب عمل کنید:

- وارد WebFig میکروتیک خود شوید

- گزینه Files را باز کرده و گواهینامهای که قبلاً در دفتر کار خود ایجاد کرده اید را اضافه کنید

- گواهی خود را از مسیر System è Certificates è Import وارد کنید. در منوی کشویی روبروی قسمت Only File، گواهی اضافه شده را انتخاب کرده و روی گزینه Import کلیک کنید

- از مسیر IP è IPsec è Profiles è Add New، یک پروفایل جدید به روتر میکروتیک خود اضافه کنید

پر کردن فیلدهای نمایه

در این مرحله باید اطلاعات مورد نیاز برای ایجاد یک پروفایل جدید به روتر میکروتیک را در فیلدهای مشخص شده وارد کنید. برای پیکربندی صحیح اتصال ikrv2، اطلاعات مورد نظر باید صحیح و به این ترتیب درج شوند:

- نام: یک نام دلخواه برای پروفایل VPN جدید خود انتخاب کنید

- الگوریتمهای هش: sha512

- الگوریتم رمزنگاری: aes-256

- گروه DH: modp3072

- بررسی پیشنهادها: obey

- مدت زمان زندگی: پیشفرض 1d 00:00:00 را تغییر ندهید

- وقفه DPD: 120

- حداکثر شکست DPD: 5

با مراجعه به وبسایت فرادرس و شرکت در کلاسهای آموزش روتربردهای میکروتیک یا با استفاده از مجموعههای آموزشی ارائه شده در وبسایت فرادرس، میتوانید با کاربردها، ویژگیها و طرز کار روتربردهای میکروتیک آشنا شوید.

ایجاد پیشنهاد جدید

در همان صفحه IPsec، به برگه Proposals بروید و روی Add New کلیک کنید. برای جلوگیری از بروز مشکلات فنی، فیلدهایی که در این مرحله به شما ارائه میشوند نیز باید به شیوه خاصی پر شوند. فیلدهای مربوطه با به این ترتیب پر کنید:

- گزینه Enabled را تیک بزنید

- نام: یک نام دلخواه انتخاب کنید

- الگوریتمهای مولف: sha512

- الگوریتمهای رمزنگاری: aes-256 gcm

- گروه PFS: modp3072

ایجاد گروه

در این مرحله به برگه Groups بروید، گزینه Add New را فشار دهید. نام گروه جدید را وارد کنید و روی OK کلیک کنید. حالا باید یک سیاست IPsec روی روتر میکروتیک خود ایجاد کنید. به برگه Policies رفته و بر روی گزینه Add New کلیک کنید. فیلدها را به این ترتیب پر کرده و روی OK کلیک کنید:

- گزینه Enabled را تیک بزنید

- نام: یک نام دلخواه انتخاب کنید

- آدرس Src: پیشفرض 0.0.0.0/0 را تغییر ندهید

- آدرس Dst: پیشفرض 0.0.0.0/0 را تغییر ندهید

- پروتکل: 255 (همه)

- قالب (Template): گزینه را تیک بزند

- گروه: پیش فرض (مطمئن شوید همان گزینهای باشد که در مرحله 6 ایجاد کردید)

- عملیات: رمزنگاری

- پروتکلهای IPsec: esp

- پیشنهاد: پیشنهادی را که قبلاً ایجاد کرده اید انتخاب کنید

انتخاب نام پیکربندی و ایجاد همتای IPsec

به تب Mode Configs در همان قسمت IPsec بروید و Add New را فشار دهید. نام پیکربندی را وارد کرده و روی Apply è OK کلیک کنید. در برگه IPsec è Peers یک همتای IPsec ایجاد کنید. روی گزینه Add New کلیک کنید پس از وارد کردن اطلاعات زیر، روی Apply è OK کلیک کنید:

- نام: یک نام دلخواه انتخاب کنید

- آدرس: آدرس آیپی سرور VPN انتخاب شده را وارد کنید (میتوانید آن را در فیلد IPS تنظیماتی که ایجاد کردهاید پیدا کنید)

- پروفایل: پروفایل ایجاد شده را انتخاب کنید

- ارسال INITIAL_CONTACT: این گزینه باید تیک بخورد

تعیین هویت

پس از اینکه تمام مراحل ذکر شده را پشت سر گذاشتید، باید هویت جدیدی ایجاد کنید. برای این کار ابتدا از طریق تب IPsec è Identities گزینه Add New را انتخاب کنید و سپس فیلدهای ارائه شده را به این ترتیب، پر کنید و Apply è OK را انتخاب کنید.

- گزینه Enabled را تیک بزنید

- همتا: همتایی که قبلا اضافه کردید را انتخاب کنید

- شیوه تالیف: eap

- شیوههای EAP: MS-CHAPv2

- مجوز: مجوز ikev2 که قبلا بارگذاری کردهاید را انتخاب کنید

- مجوز راه دور: ندارد

- نام کاربری: اطلاعات مربوط به فیلد ورود به سیستم پیکربندی تنظیم دستی VPN را وارد کنید

- رمز عبور: رمز عبور تنظیمات پیکربندی دستی را وارد کنید

- گروه الگوی سیاست: سیاست ایجاد شده را انتخاب کنید

- نوع ID: خودکار

- نوع ID راه دور: خودکار

- انطباق از طریق: آیدی راه دور

- پیکربندی حالت: نام پیکربندی که قبلا اضافه کردید را انتخاب کنید

- ایجاد خط مشی: بسته به پورت

بررسی اتصال

اتصالات ایجاد شده را میتوان از طریق برگههای Active Peers و Installed SAs در بخش IPsec بررسی کرد. برای ارسال تمام ترافیک به تونل، باید لیست آدرس را به وسیله شبکه محلی خود ایجاد کنید. برای این کار از طریق Firewall è Address Lists، گزینه Add New را انتخاب کنید. در قسمت Name، شبکه محلی خود را انتخاب کرده و آدرس IP و طول پیشوند شبکه را در قسمت Address تایپ کنید.

اکنون باید این لیست را به پیکربندی حالت خود اختصاص دهید. برای انجام دادن این کار باید از مسیر IPsec è Mode Configs è KeepSolid-VPN، فهرستی که تازه ایجاد کردید را از منو کشویی روبروی فیلد Src. Address List انتخاب کنید. فراموش نکنید که حتما قانون FastTrack را از طریق آدرس Firewall è Filter Rules غیرفعال کنید.

برای کسب اطلاعات بیشتر و تخصصیتر، میتوانید از کلاسهای آموزش راهاندازی ikev2 در میکروتیک ارائه شده در وبسایت فرادرس استفاده کنید و تحت نظر اساتید مجرب و متخصص، از آموزشهای لازم برای راه اندازی ikev2 روی روتر میکروتیک بهرهمند شوید. این بسته آموزشی برای کسانی که به رشتههای مهندسی کامپیوتر و شبکههای کامپیوتر علاقه دارند، به شدت پیشنهاد میشود.

آموزش نحوه ارسال ترافیک مورد نیاز از طریق تونل VPN

پس از انجام تمام این مراحل برای راه اندازی ikev2 در میکروتیک باید یاد بگیرد که چگونه فقط ترافیک مورد نیاز خود را از طریق تونل VPN ارسال کنید. برای انجام این کار کافی است مراحل زیر را درست و به ترتیب انجام دهید:

- از آدرس IPsec è Mode Configs è Add/Edit یک نشانه اتصال ایجاد کنید

- از طریق Firewall è Address Lists روی گزینه Add New کلیک کنید تا آیپی آدرس مورد نیاز را به فهرست آدرسها اضافه کند. حتی میتوانید آیپی آدرس متفاوتی را با نام Address List مشابه اضافه کنید

- از صفحه Firewall گزینه Mangle را انتخاب کنید تا بتوانید قانون Mangle جدیدی ایجاد کنید. گزینه Add New را انتخاب کنید و فیلدهای موجود را پر کنید

پرکردن فیلد نشانه اتصال

در صورتی که مراحل ذکر شده را به درستی پشت سر گذاشته باشید، باید فیلدهای مورد نیاز برای اضافه کردن قانون Mangle جدید را پر کنید. درست مثل سایر فیلدهای ذکر شده در راهنمای راه اندازی ikev2 در میکروتیک ، این فیلد را نیز باید با اطلاعات مشخصی پر کرد:

- گزینه Enabled را تیک بزنید

- زنجیره: پیش از راهاندازی (prerouting)

- فهرست آدرس Dst: فهرست آدرسی که قبلا اضافه کردید را اضافه کنید

- عملیات: نشانهگذاری اتصال

- نشانه جدید اتصال: نشانه اتصال اضافه شده در مرحله اول را انتخاب کنید

نکته مهم این که اگر FastTrack را فعال کردهاید، باید قانون را ویرایش کنید. برای این کار کافی است نشان اتصال خود را در قسمت Connection Mark مربوطه انتخاب کرده و روی گزینه OK کلیک کنید. به این ترتیب راهاندازی ikev2 روی روتر میکروتیک به پایان میرسد.

لازم به ذکر است که اگر به شبکههای کامپیوتری، کاربرد، مزایا و تامین امنیت آنها علاقه دارید، میتوانید با مراجعه به وبسایت فرادرس و شرکت در کلاسهای آموزشی ارائه شده در این وبسایت در زمینه آموزش شبکههای کامپیوتری یا تهیه بستههای آموزشی، در رشته مورد علاقه خود تخصص کسب کنید.

راه اندازی ikev2 در میکروتیک با استفاده از Nord Vpn

روترهای میکروتیک با رابط کاربری RouterOS نسخه 6.45 و بعد از آن اجازه ایجاد یک تونل IKEv2 EAP VPN به سرور NordVPN را میدهند. برای راه اندازی ikev2 در میکروتیک با استفاده از Nord Vpn، میتوانید به این ترتیب عمل کنید:

- ترمینال تنظیمات RouterOS را باز کنید

- فرمانهای /tool fetch url=”https://downloads.nordcdn.com/certificates/root.der و /certificate import file-name=root.der را اجرا کرده ومجوز NordVPN root CA را نصب کنید

- به آدرس https://nordvpn.com/servers/tools/ رفته و هاستنیم سرور توصیه شده برای شما را پیدا کنید

- حالا باید تونل IPsec را راهاندازی کنید. توصیه میشود یک پروفایل فاز 1 جداگانه و پیکربندی پیشنهاد فاز 2 ایجاد کنید تا از تداخل با پیکربندی IPsec موجود یا آینده جلوگیری کنید. در حالی که امکان استفاده از الگوی پیش فرض خط مشی برای ایجاد خط مشی وجود دارد، بهتر است یک گروه و الگوی جدید ایجاد کنید تا این پیکربندی را از سایر پیکربندیهای IPsec جدا کند

- یک حالت ورود جدید پیکربندی با responder = no ایجاد کنید که پارامترهای پیکربندی را از سرور درخواست میکند

- پیکربندیهای همتا و هویت ایجاد کنید. در پارامترهای نام کاربری و رمز عبور، اعتبارنامه NordVPN خود را مشخص کنید

- حالا انتخاب کنید چه چیزی را میخواهید از طریق تونل VPN ارسال کنید. اول از همه، باید یک لیست IP/Firewall/Address جدید ایجاد کنید که شامل شبکه محلی شما میشود

- سپس فهرست IP/Firewall/Address تازه ایجاد شده را به پیکربندی mode-config اختصاص دهید

- اطمینان حاصل کنید که هنگام ایجاد تونل، قاعده صحیح منبع NAT به طور پویا تولید میشود

کار تخصصی به آموزش تخصصی نیاز دارد

در این مطلب با نحوه راه اندازی ikev2 در میکروتیک آشنا شدیم، اما فراموش نکنید که انجام این کار نسبتا تخصصی محسوب میشود. بنابراین اگر قصد دارید کار خود را به بهترین شکل ممکن انجام دهید، بهتر است ابتدا آموزشهای لازم را فرا بگیرید.

یکی از شیوههای آموزش راه اندازی ikev2 در میکروتیک مراجعه به وبسایت فرادرس و شرکت کردن در کلاسهای آموزشی ارائه شده است. در فرادرس علاوه بر آموزشهای ذکر شده میتوانید از کلاسهای و بستههای آموزشی ارزشمندی از جمله آموزش مبانی کامپیوتر، آموزشهای نرمافزاری، آموزش امنیت شبکه و آموزشهای متنوع دیگری بهرهمند شوید. فراموش نکنید که آموزش تخصصی، رمز موفقیت است.